외부 네트워크와 Amazon VPC 및 VPC 간 연결 정리

AWS Certified Network Specialist를 목표로 공부 중인데요, 공부 중 연습 문제에서 외부 네트워크와 VPC를 연결하는 것이나 VPC간 연결하는 방식 등에 대해 많이 다룬 것을 느꼈습니다. 업무 중 VPC간 연결 방식인 VPC Peering은 구성 및 테스트를 해보았지만, 그 외 다른 방식 및 외부 네트워크와 연결하는 방식들은 어렴풋하게만 알고 있어 정리해보았습니다.

AWS 백서를 토대로 정리했고, 해당 백서의 한국어 번역이 있긴 하지만 기계 번역이라 애매해서 영문을 다시 읽으며 정리해봤습니다.

VPC 간 연결 방식

아키텍처를 어떻게 짜느냐에 따라 VPC를 여러개 사용할 수 있고, 그 과정에서 2개 이상의 VPC간 통신이 필요할 수 있습니다. 아주 단편적으로 보면, 외부 네트워크를 통해 VPC간 통신을 할 수 있긴 합니다. 하지만 이 경우 네트워크 아웃바운드 비용이 든다던가, 통신이 외부 구간을 타면 안된다는 정책(만약 있다면)에 걸려 문제가 발생할 수 있습니다. 이 것을 해결하기 위해 다양한 방식으로 VPC간 연결을 맺어 사용할 수 있습니다.

VPC Peering, AWS Transit Gateway, AWS PrivateLink, VPN(소프트웨어 VPN/소프트웨어 VPN-to-AWS Site-to-Site VPN) 등의 방식이 있습니다.

VPC Peering

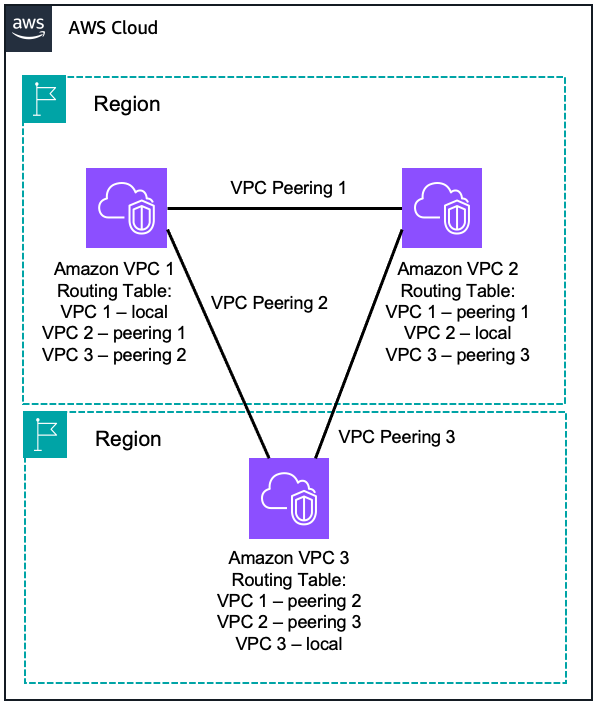

VPC Peering(이하 VPC 피어링)은 각 VPC간 연결을 맺어 마치 같은 네트워크에 있듯 VPC간 라우팅이 가능하도록 합니다. VPC 피어링은 같은 계정 내에서 맺어질 수도 있고, 다른 계정의 VPC와 맺어질 수도 있습니다. VPC피어링이 맺어진 VPC간의 통신은 글로벌 AWS 백본 망을 통해 이루어지고 공개된 네트워크에서 이루어지지 않아 보안상으로 위협 벡터(네크워크 취약점 및 DDoS 공격 등)를 감소시키는 효과가 있습니다.

VPC 피어링은 VPC가 가지고 있는 자원을 사용해 맺어집니다. 따라서 어떤 물리적인 하드웨어에 의해 작동하지 않아 VPC간 병목이 발생하거나 SPoF(Single Point of Failure)로 작용하지 않습니다.

다만, VPC 피어링은 전이적 피어링을 지원하지 않습니다. 이 말은, VPC A-B-C 간 연결이 되어있을 때, A-C간 통신을 할 수 없다는 의미입니다. 이렇게 2개 이상의 VPC가 연결되어야 할 경우, 모든 VPC를 매시 형태로 모두 피어링을 맺거나 Transit Gateway를 사용하는 편이 좋습니다.

IPv4, IPv6 모두 지원을 하지만 Primary IPv4 주소가 겹치는 경우 피어링을 맺을 수 없으므로, 피어링을 염두에 둘 경우 IP주소 설계가 중요합니다.

AWS Transit Gateway

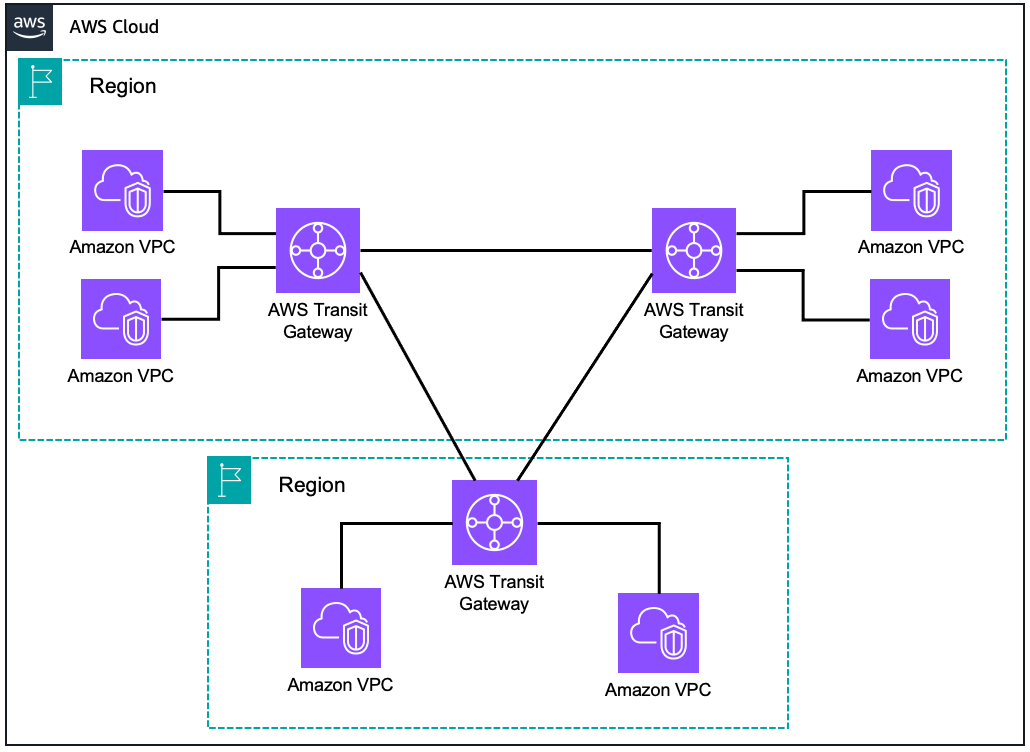

AWS Transit Gateway(이하 TGW)는 고가용성, 확장 가능한 Hub-and-Spoke 구조의 AWS VPC 라우팅 구성을 가능하도록 하는 자원입니다. 각 VPC를 TGW와 연결하게 되면 연결된 VPC끼리 통신을 할 수 있게 됩니다. IPv4와 IPv6모두 지원하구요.

TGW의 라우팅 테이블, Association, Propagation을 사용해 한 TGW에서도 네트워크 흐름을 분리시킬 수 있습니다. 예를 들어 여러개의 네트워크 도메인(Prod/non-Prod 등)을 분리시켜 네트워크를 관리 할 수 있습니다. 관리포인트를 최소화 하면서 말이죠.

TGW를 사용해 트래픽 조사, Interface VPC 엔드포인트 엑세스, NAT GW/Instance 를 통한 Egress 트래픽 통제를 한 곳으로 몰 수 있습니다.

TGW는 같은 리전간, 다른 리전 간 피어링을 맺을 수 있고 TGW에서 처리되는 트래픽은 글로벌 AWS 백본망에서만 처리됩니다.

만약 VPC수가 많다면, TGW는 VPC간 통신 관리를 할 때 더 간단한 해결책이 될 수 있습니다.

AWS PrivateLink

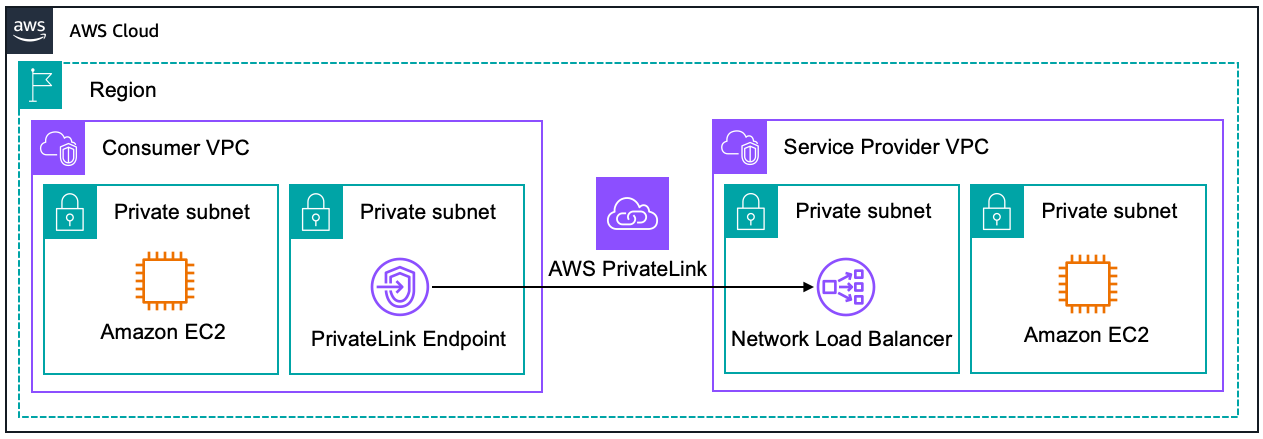

AWS PrivateLink는 AWS서비스나 다른 AWS 계정에서 호스팅되는 서비스 및 AWS Marketplace에 올라와 있는 파트너 서비스들과 private IP주소로 연결할 수 있도록 해줍니다. 해당 Interface endpoint는 elastic network interface와 VPC내 서브넷 주소를 활용해 VPC안에 직접 생성됩니다. 이 말은, VPC Security Group을 통해 이 endpoint의 접근을 제어할 수 있다는 것을 의미합니다.

PrivateLink를 사용하면, 다른 VPC에 구성된 서비스를 AWS 내부 네트워크를 통해 사설IP를 가지고 통신할 수 있습니다. 더해 IP대역이 겹치는 경우에도 VPC간 연결을 할 수 있습니다.

IPv4, IPv6를 모두 지원하지만 VPC, VPC 서브넷, Network Load Balancer, DNS 이름 모두 듀얼스택으로 구성되어야 합니다.

Gateway endpoint나 Interface endpoint를 구성 시, endpoint policy를 붙이게 되는데 이 endpoint policy가 어떤 AWS Principal(AWS 계정, IAM 유저 및 역할)이 해당 endpoint에 접근 가능한지 설정하게 됩니다.

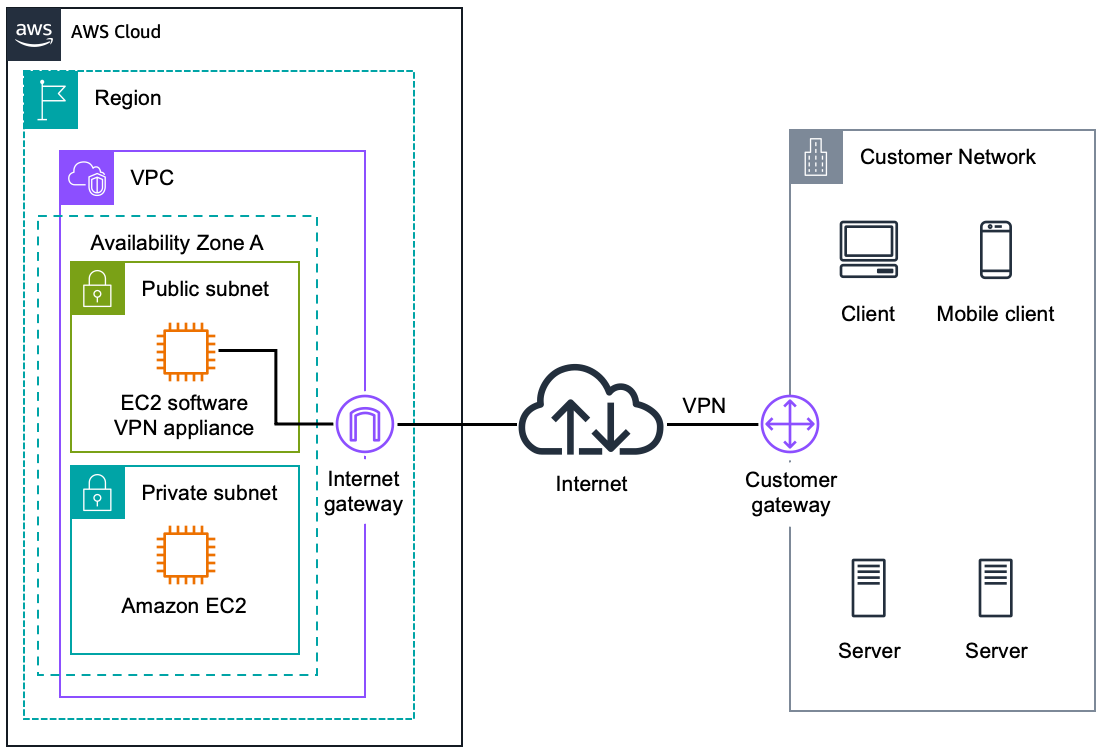

VPN

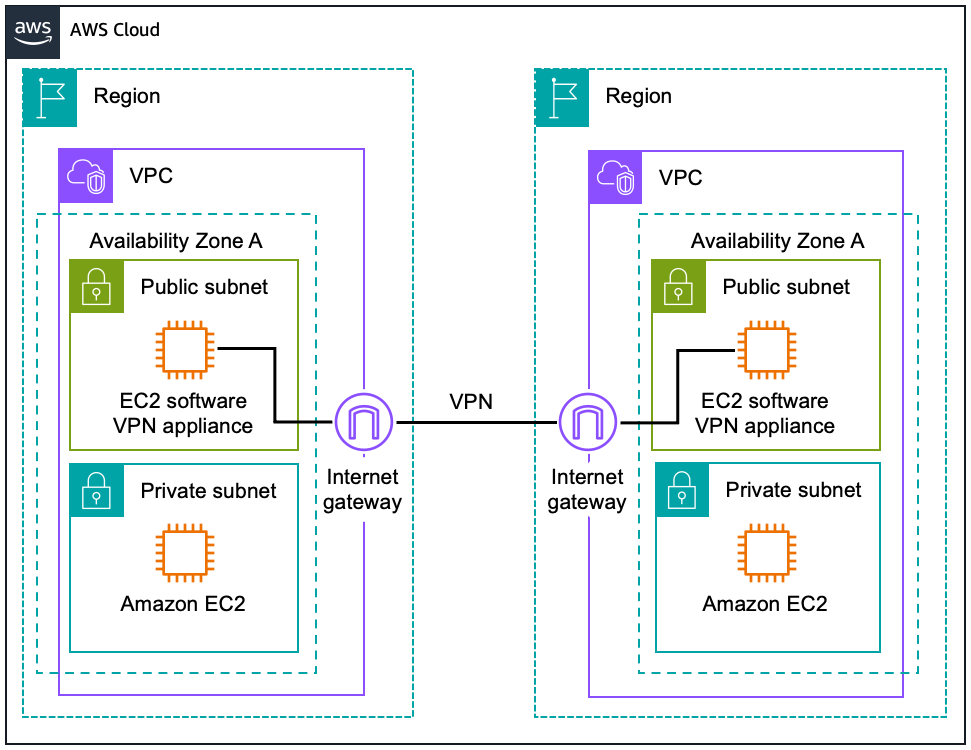

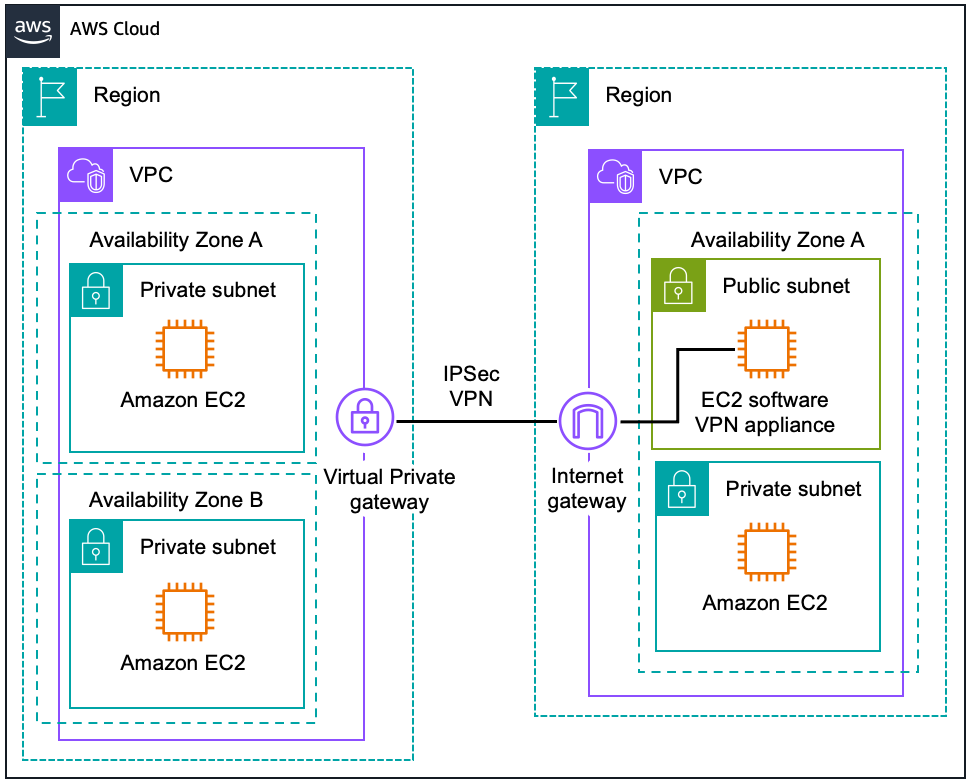

VPC간 보안 전송이 필요하고, 양 VPN 종단간 관리를 원하는 VPN 소프트웨어를 사용해 직접 할 필요가 있는 경우에 소프트웨어 기반 VPN을 사용할 수 있습니다. 이 경우 트래픽은 암호화된 상태로 AWS외부로 통신될 수 있습니다.

필요한 경우, AWS Site-to-Site VPN을 활용해 한쪽 VPC에서 Virtual Private Gateway를 생성하고 VPN소프트웨어 구성과 연결해 통신할 수도 있습니다.

각 연결 방식을 정리해보면 아래와 같습니다.

| 방식 | 사용례 | 장점 | 한계점 |

|---|---|---|---|

| VPC Peering | 두 VPC간 AWS 제공 네트워크로 연결 | AWS 관리 확장가능한 네트워크 인프라 활용 | 규모가 커질 경우 관리포인트 증가 / 전이적 피어링 지원 X |

| AWS Transit Gateway | VPC들을 연결하는 AWS 제공 라우터 연결 | AWS 관리 고가용성 확장가능한 서비스, 5000개까지 연결 가능 | TGW는 정적 라우트만 지원 |

| AWS PrivateLink | 두 VPC간 AWS 제공 Interface Endpoint를 사용해 연결 | AWS 관리 확장가능한 네트워크 인프라 활용 | VPC엔드포인트는 생성된 리전에서만 사용 가능 |

| Software VPN | VPC들을 소프트웨어 기반 VPN을 통해 연결 | 많은 수의 VPN 벤더, 제품, 프로토콜 지원 / 모든것을 직접 관리 가능 | VPN 고가용성 구성을 직접 해야 함 / VPN 인스턴스에서 병목현상 발생 가능 |

| Software VPN-to-AWS Site-to-Site VPN | VPC들을 소프트웨어 기반 VPN-VPG연결 | AWS 관리 고가용성 VPC-VPN 연결 / 많은 수의 VPN 벤더, 제품, 프로토콜 지원 / 모든것을 직접 관리 가능 / 정적 라우팅 및 동적 BGP 피어링 지원 | VPN 고가용성 구성을 직접 해야 함 / VPN 인스턴스에서 병목현상 발생 가능 / AWS 관리 VPN의 경우 IPSec 프로토콜만 사용 가능 |

외부 네트워크와 Amazon VPC 간 연결 방식

서비스를 구성하다 보면, 외부에 구성되어 있는 네트워크와 AWS VPC 간 통합을 해야 할 경우가 발생하기도 합니다. 이 경우, 다양한 방법으로 외부 네트워크와 VPC를 연결할 수 있습니다.

IP 주소 대역이 겹치지 않을 경우, 연결 구성시 가장 잘 목적을 달성할 수 있습니다. 따라서, 해당 작업이 발생할 가능성이 있을 경우, IP대역 설계를 미리 잘 해두는 것이 중요합니다.

연결 방식에는 AWS Site-to-Site VPN(+Transit Gateway), AWS Direct Connect(+ Transit Gateway, + Site-to-Site VPN), AWS VPN CloudHub, AWS Transit Gateway + SD-WAN solutions 등이 있습니다.

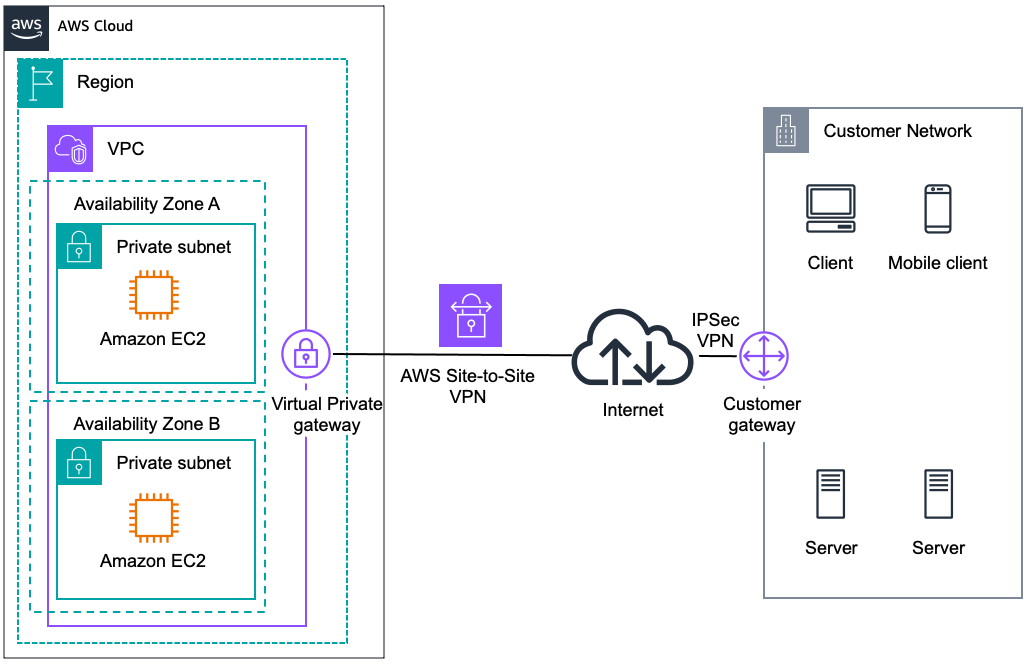

AWS Site-to-Site VPN

AWS Site-to-Site VPN을 활용하면, 외부 인터넷을 통해 원격 네트워크와 IPSec VPN 연결을 맺어 VPC-외부 네트워크 간 통신을 할 수 있습니다.

AWS 관리형 VPN 엔드포인트를 사용하면 여러 VPN연결을 활용해 자동으로 Failover를 수행할 수 있습니다.

정적 및 동적 라우팅이 모두 가능하고, 동적 라우팅의 경우 BGP 피어링을 통해 AWS와 원격 엔드포인트 간 라우팅 정보를 교환합니다. 동적 라우팅을 사용할 경우, 라우팅 우선순위, 정책, 가중치를 지정할 수 있습니다. BGP를 사용할 경우, IPSec과 BGP 세션은 같은 Gateway 장치에서 끝나야 하는 점을 인지하고 구성해야 합니다.

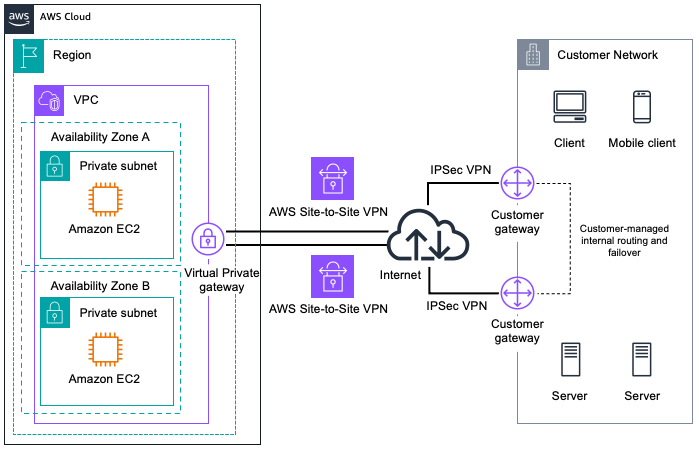

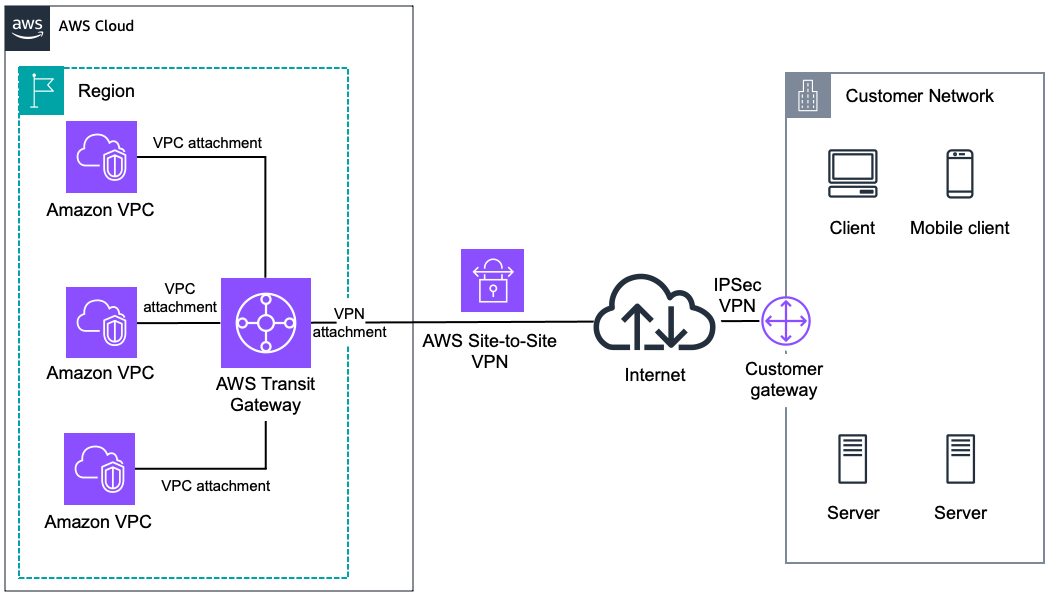

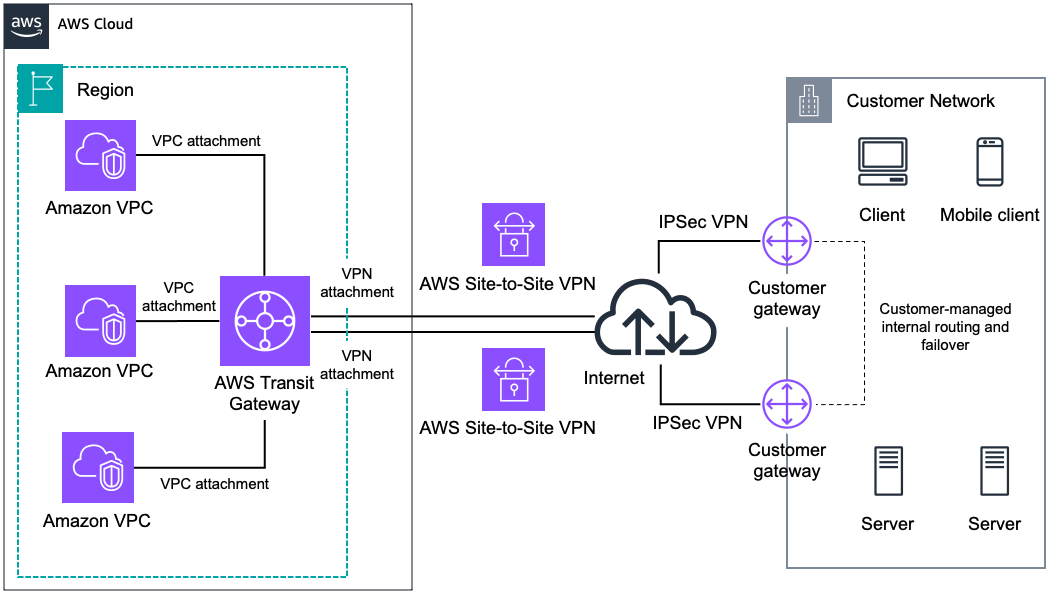

AWS Transit Gateway + AWS Site-to-Site VPN

AWS TGW는 고가용성 확장 가능한 리전 내 네트워크 허브입니다. TGW에 VPN Attachment를 붙여 외부 네트워크와 TGW를 인터넷을 통해 연결할 수 있습니다.

이 구성을 활용하면, 한 리전 내 여러 VPC들을 한 개의 TGW와 연결하는것만으로 외부 네트워크와 연결할 수 있습니다. TGW 역시 여러개의 유저 게이트웨이 연결을 지원해 자동으로 Failover를 구성할 수 있습니다.

TGW+ Site-to-Site VPN을 활용한 구성 역시 정적 및 동적 라우팅이 모두 가능하고, 동적 라우팅의 경우 BGP 피어링을 통해 AWS와 원격 엔드포인트 간 라우팅 정보를 교환합니다. 동적 라우팅을 사용할 경우, 라우팅 우선순위, 정책, 가중치를 지정할 수 있습니다. BGP를 사용할 경우, IPSec과 BGP 세션은 같은 Gateway 장치에서 끝나야 하는 점을 인지해야 하는 점 역시 같습니다.

VPN 연결 당 1.25Gbps, 초당 140,000 패킷을 처리할 수 있습니다. TGW에서 VPN 연결을 통해 외부로 나갈 때, Equal Cost Multi-Path(ECMP)를 통해 여러 VPN 터널을 묶어 통신할 수 있습니다. - 이 경우 정적 라우팅으로 구성되어야 합니다.

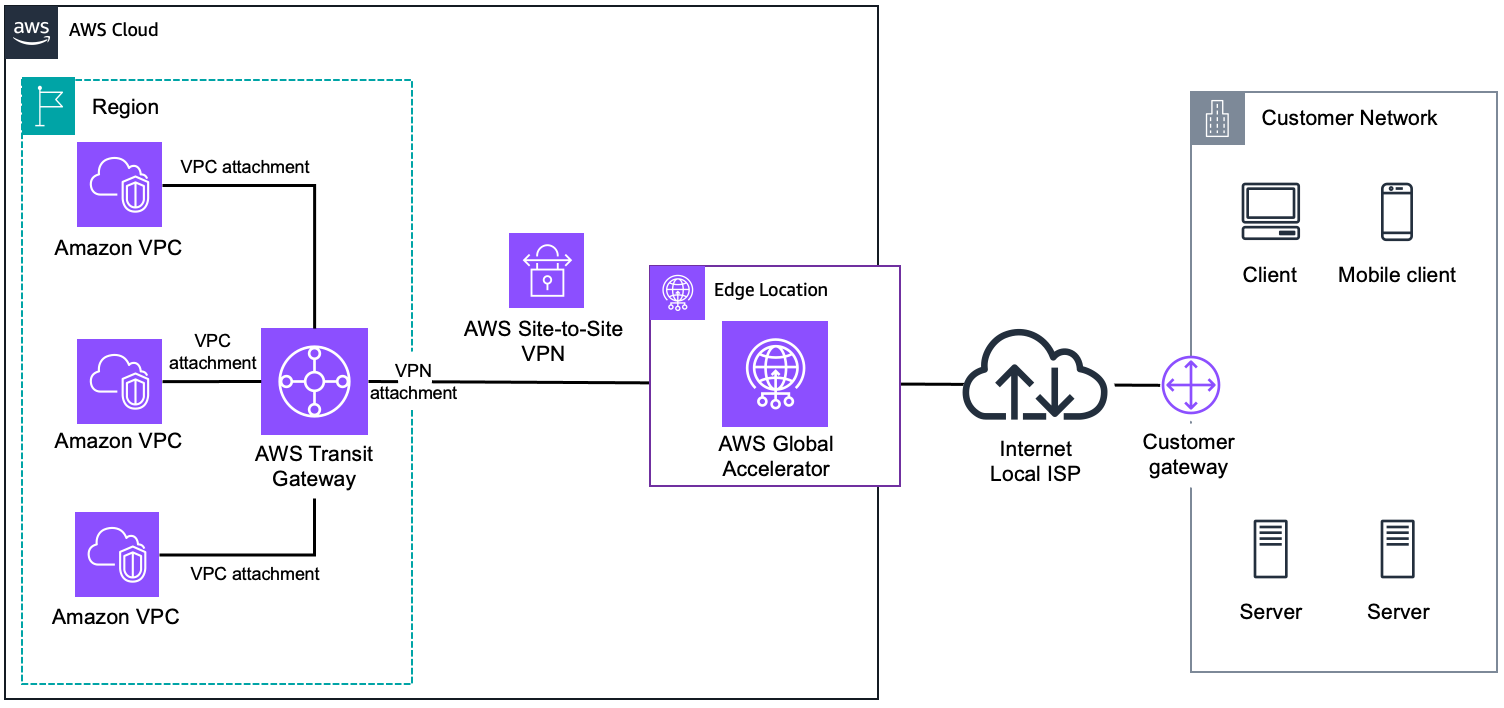

추가적으로 Site-to-Site VPN 연결을 가속하기 위해 AWS Global Accelerator를 사용할 수 있습니다. 이 경우, 외부 네트워크로부터 가장 가까운 Edge Location에서부터 VPN 연결이 시작됩니다. 이와 같은 가속 방법은 TGW를 사용할 경우에만 사용 가능합니다.

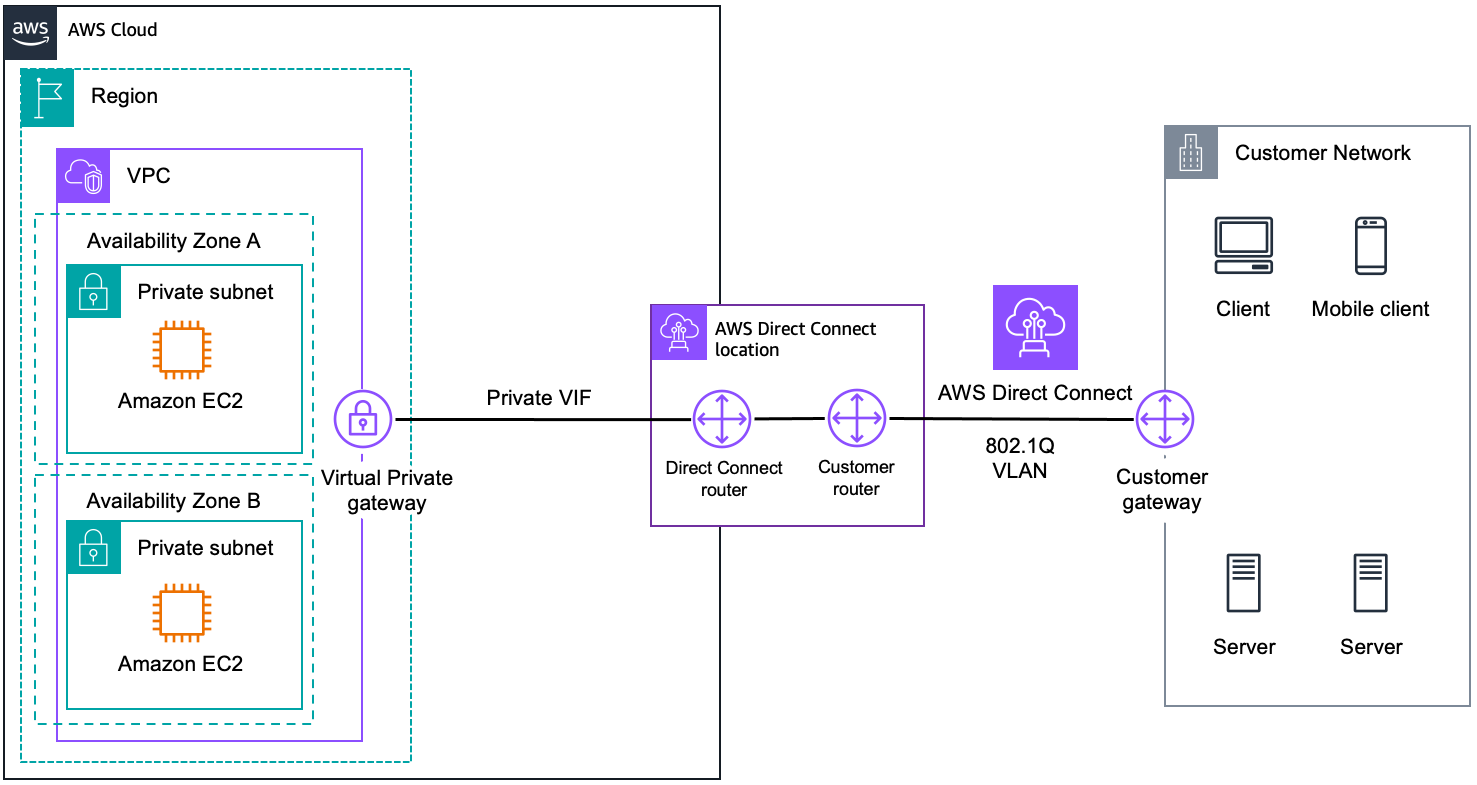

AWS Direct Connect

AWS Direct Connect(이하 DX)를 활용하면, 한개 이상의 VPC와 외부 네트워크간 전용 연결을 설정할 수 있습니다. DX를 활용하면 네트워크 비용을 줄이고, 대역폭을 늘리며 외부 인터넷을 사용하는 연결 방식보다 더 일관성 있는 연결을 구성 가능합니다. 업계 표준 802.1Q VLAN을 활용해 사설 IP 대역을 사용하여 통신이 가능합니다. VLAN들은 세 가지 virtual interfaces로 구성이 가능합니다.

- Public virtual interface: AWS public endpoint와 여러분의 데이터센터, 사무실을 연결

- Transit virtual interface: AWS TGW와 여러분의 데이터센터, 사무실 등과 연결

- Private virtual interface: VPC자원과 여러분의 데이터센터, 사무실 간 private 연결(아래 그림 참조)

Direct Connect Location에서 AWS 장비와 교차 연결을 설정하므로써 AWS 백본과 연결할 수 있습니다. 어떤 Direct Connect Location에서 연결하더라도 모든 AWS리전에 접근 가능합니다(중국 제외). 해당 Location에 장비가 없을 경우, WAN Service Provider의 환경을 사용해 AWS Direct Connect endpoint를 통합할 수있습니다.

AWS Direct Connect는 두 가지 종류의 연결 방식이 있습니다.

- Dedicated connections: 한 고객 당 물리적인 이더넷 연결이 할당됩니다. 1, 10, 100 Gbps 의 포트 속도 중 선택할 수 있습니다. AWS Direct Connect Partner 프로그램 내 파트너와 협력해 AWS Direct Connect connection과 여러분의 데이터센터, 사무실을 연결해야 할 수 있습니다.

- Hosted connections: AWS Direct Connect Partner에게 물리적 이더넷 연결을 프로비전 한 후 여러분과 공유하게 됩니다. 50Mbps에서부터 10Gbps 사이 속도를 선택할 수 있고 AWS Direct Connect Partner 프로그램 내 파트너와 협력해 AWS Direct Connect connection과 여러분의 데이터센터, 사무실을 연결해야 할 수 있습니다.

Dedicated connection의 경우, Link aggregation group을 사용해 여러 연결을 합쳐 한 곳의 AWS Direct Connect endpoint로 연결할 수 있습니다. 이렇게 구성하게 되면 한 개의 관리형 연결로 보아 관리할 수 있게 됩니다. 4개의 1, 10Gbps나 2개의 100Gbps 연결을 합칠 수있습니다.

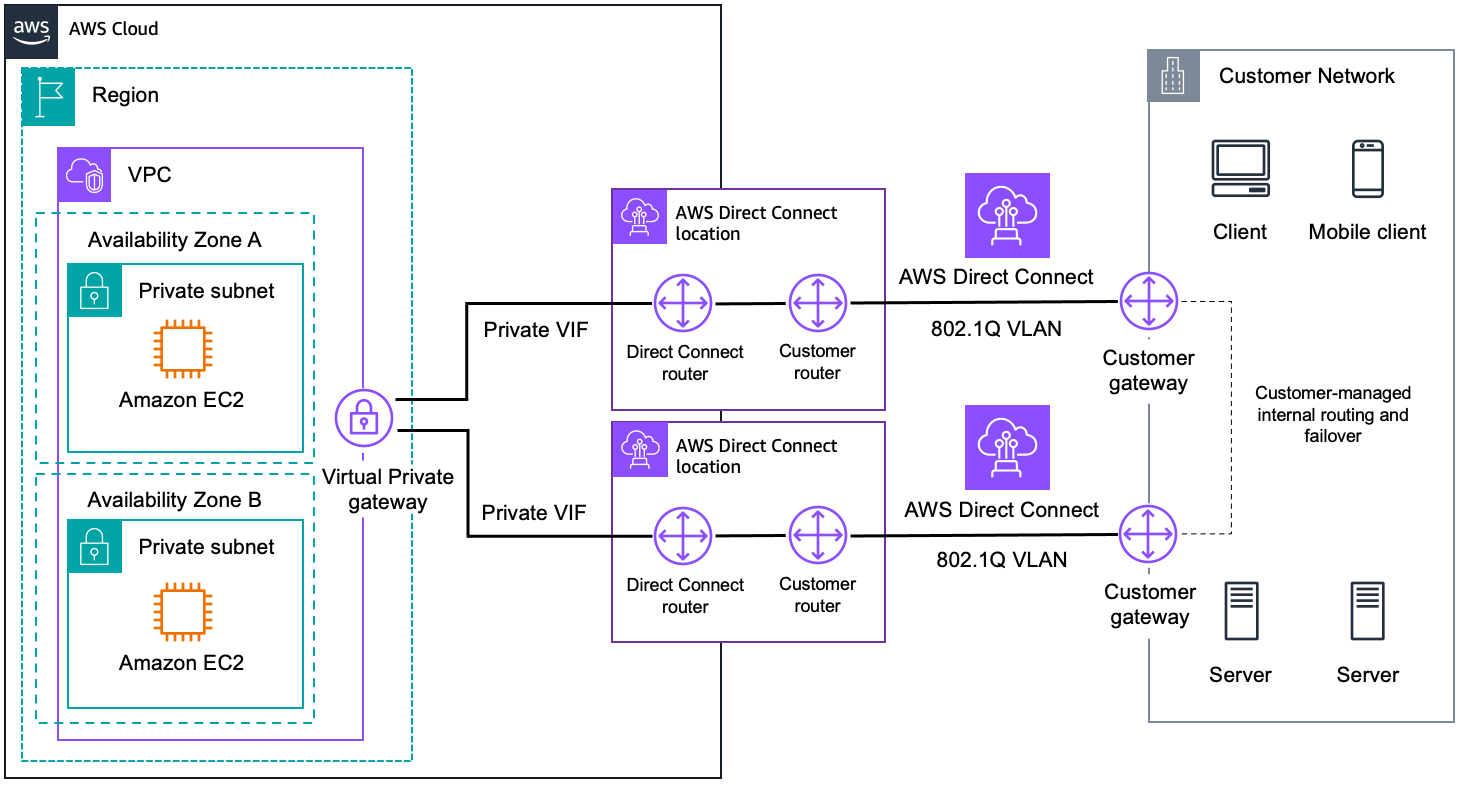

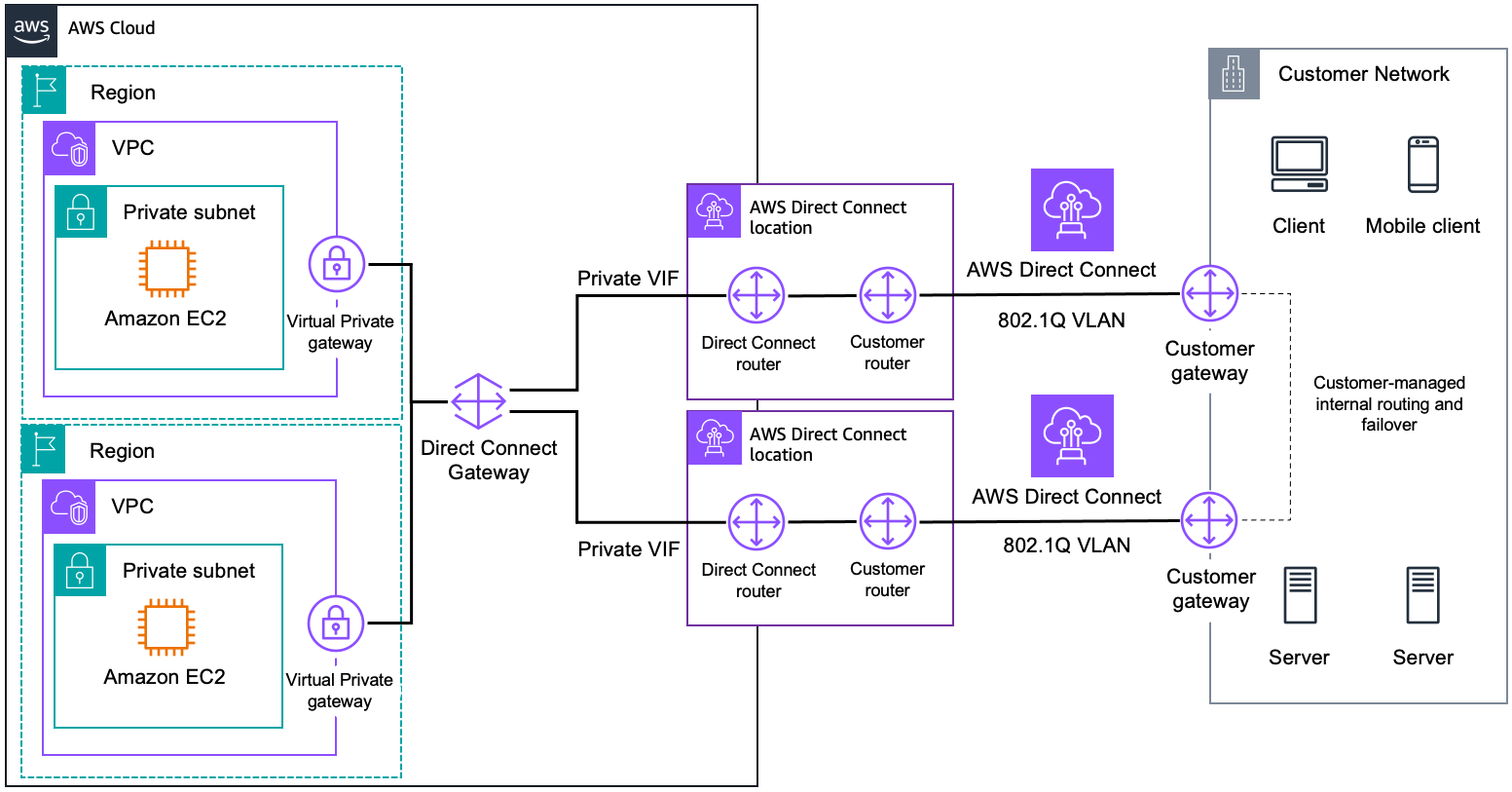

DX구성의 고가용성 구성을 위해서는 추가 DX 연결을 권장합니다. AWS Direct Connect Resiliency Toolkit을 참고해 데이터센터나 사무실, 코로케이션 장소와 AWS간 안정적인 연결을 구성할 수 있습니다. 아래 그림은 2개의 DX를 생성해 각각 별도의 DX 위치에 구성한 것을 나타냅니다.

DX의 경우, 기본적으로 암호화되어 있지 않습니다. Dedicated connection + 10Gbps/100Gbps 선택지의 경우, MAC 보안(MACsec)을 구성할 수 있습니다. 1Gbps나 그보다 낮은 연결의 경우, VPN 터널을 구성할 수 있습니다.(AWS DX + AWS Site-to-Site VPN, AWS DX + AWS TGW + AWS Site-to-Site VPN)

DX관련 중요한 자원 중 하나는 Direct Connect Gateway입니다. 글로벌 범위에서 사용 가능한 이 자원은, 여러 리전에 존재하는 다수의 VPC나 TGW에서 DX에 연결할 수 있도록 합니다. 다수의 VPC나 TGW에서의 연결을 한 개의 private VIF나 transit VIF에서 관리할 수 있게 되므로 관리포인트도 줄어듭니다.

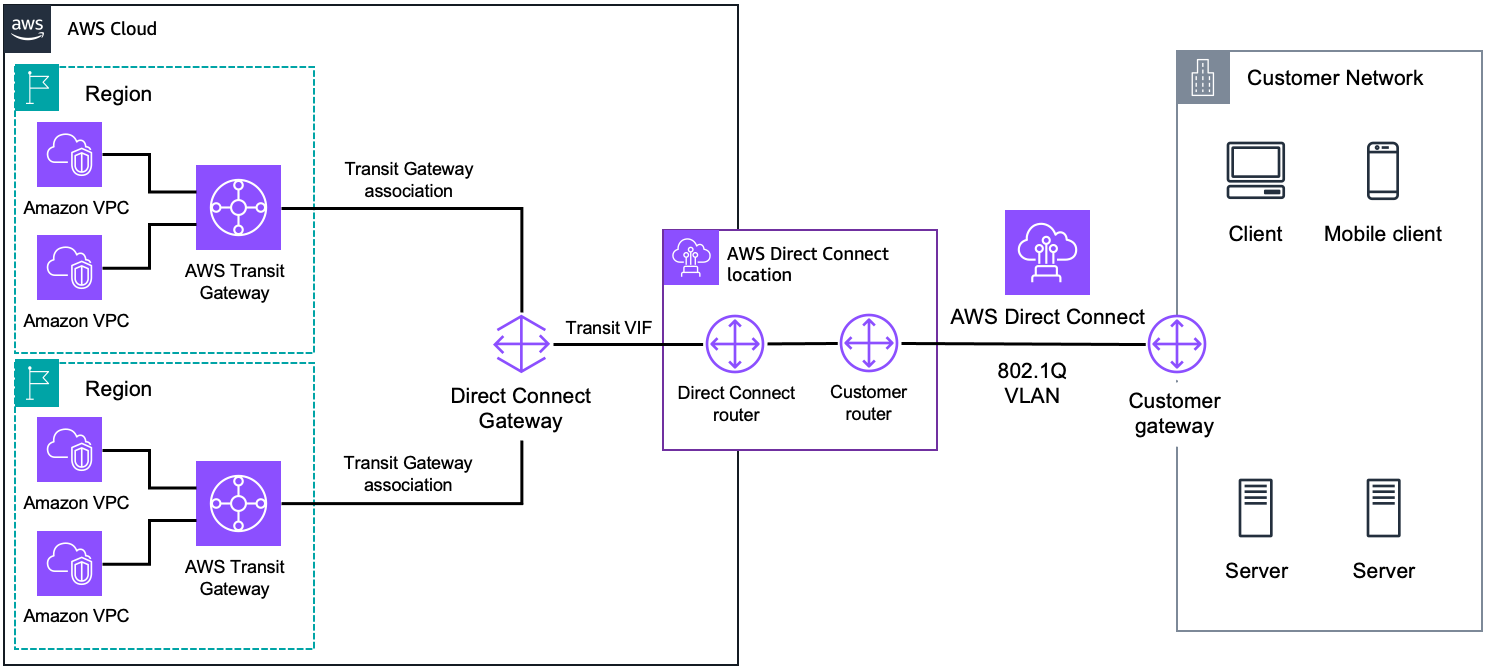

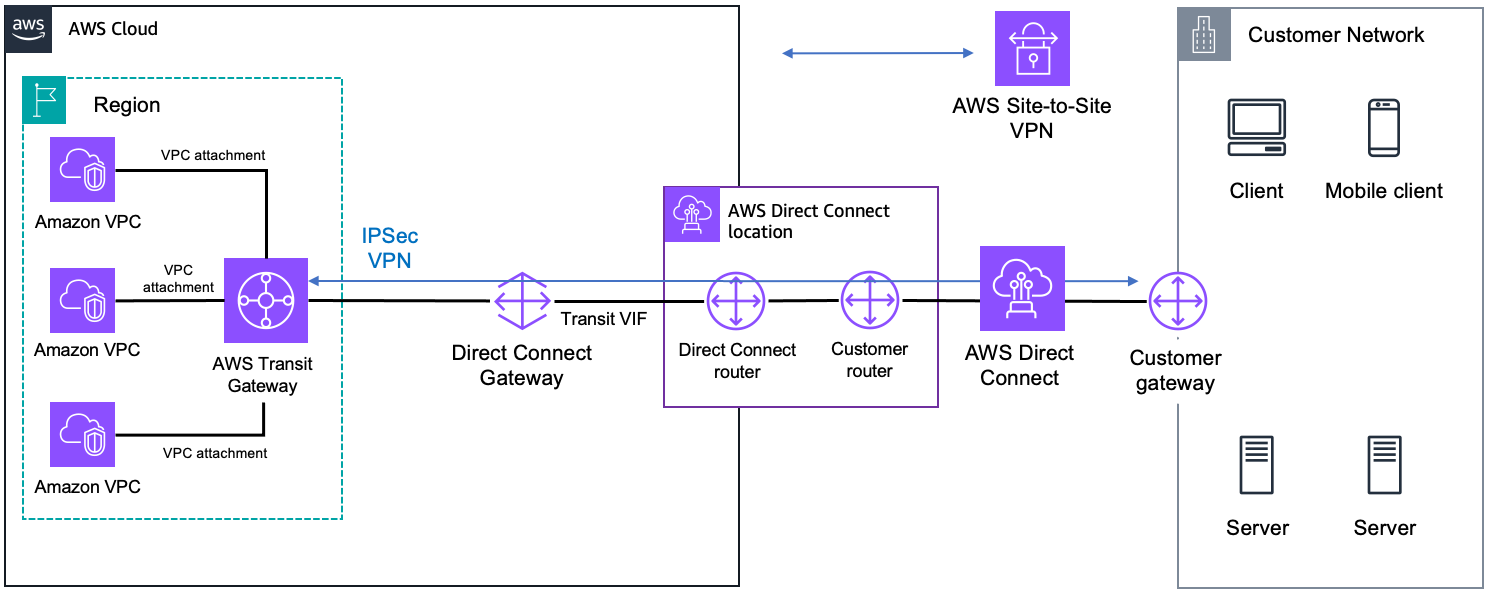

AWS Direct Connect + AWS Transit Gateway

DX와 TGW를 같이 구성할 경우, DX Gateway로 Transit VIF 연결을 하여 구축할 수 있습니다. 이 경우, 리전별로 집중화된 라우터(TGW)들과 DX간 연결을 손쉽게 구성할 수 있습니다.

각 TGW들은 리전 내 네트워크 허브로서 작동하여 한 곳에서 라우팅을 관리할 수 있도록 합니다. 이 구성 방법은 AWS VPC와 외부 내트워크 간 연결 관리를 간단화 하고 네트워크 트래픽을 Private하게 처리해 비용 절감 및 대역폭 증대의 효과가 있습니다. 외부 인터넷을 통하지 않아 더 안정적인 연결도 잇점으로 가집니다.

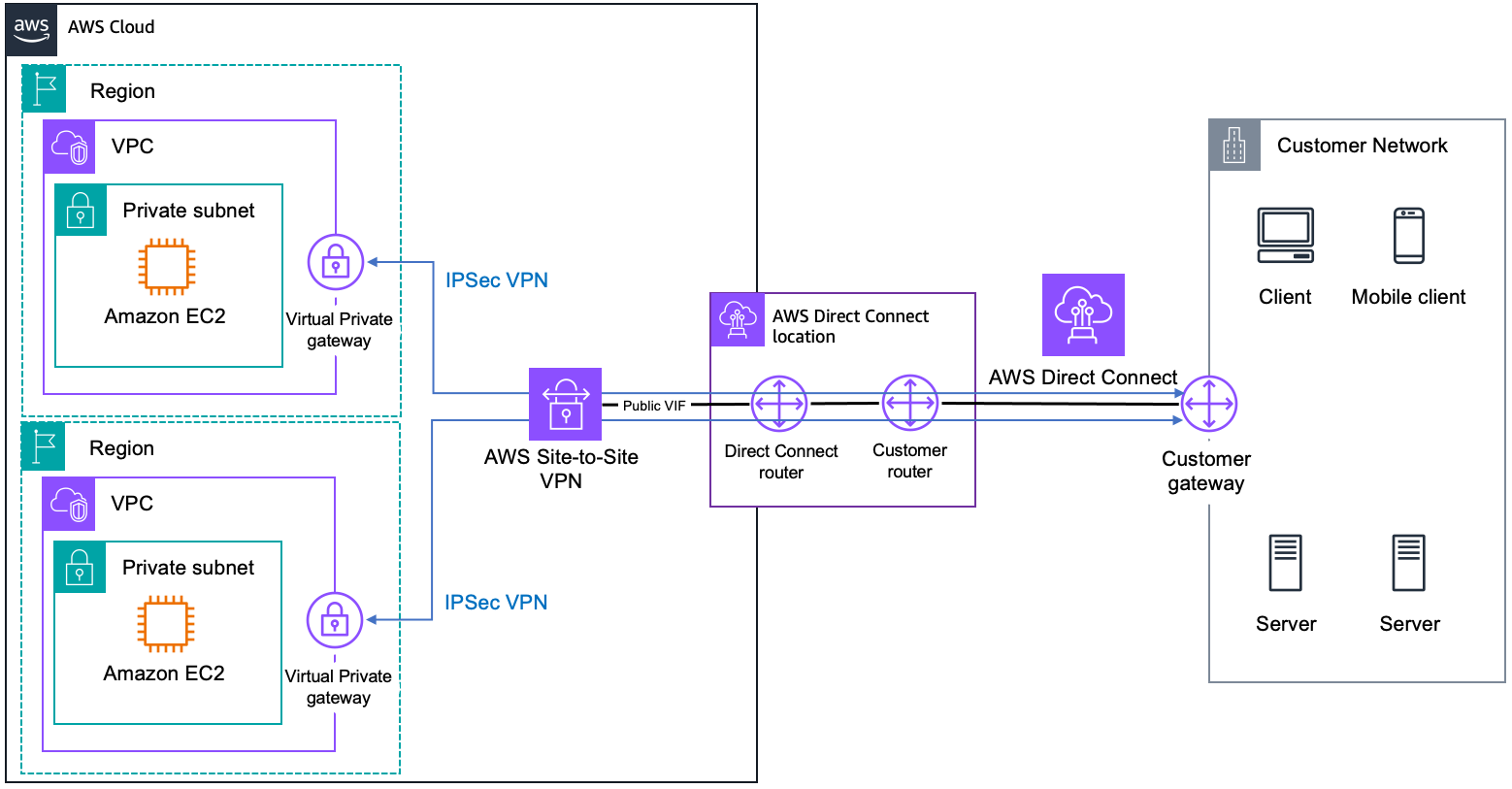

AWS Direct Connect + AWS Site-to-Site VPN

DX와 Site-to-Site VPN을 같이 구성하게 되면 AWS DX와 AWS 관리형 VPN을 합칠 수 있습니다. Public VIF를 활용해 여러분의 외부 네트워크와 AWS Site-to-Site VPN 엔드포인트 같은 퍼블릭 AWS 서비스 간 연결을 구성할 수 있습니다. 한번 연결을 하게 되면, IPsec 연결을 구성해 AWS Virtual private gateway와 연결할 수 있습니다.

이 구성 방법은 엔드 투 엔드 IPsec connection 의 잇점과 낮은 지연시간 및 높은 대역폭으로 나타나는 DX의 잇점을 모두 가집니다. BGP connection session이 AWS DX와 여러분의 라우터 간 public VIF를 통해 연결되게 되고, 또 하나의 BGP connction session 이나 정적 라우팅이 Virtual Private Gateway와 IPsec VPN터널 내 여러분의 라우터와 연결됩니다.

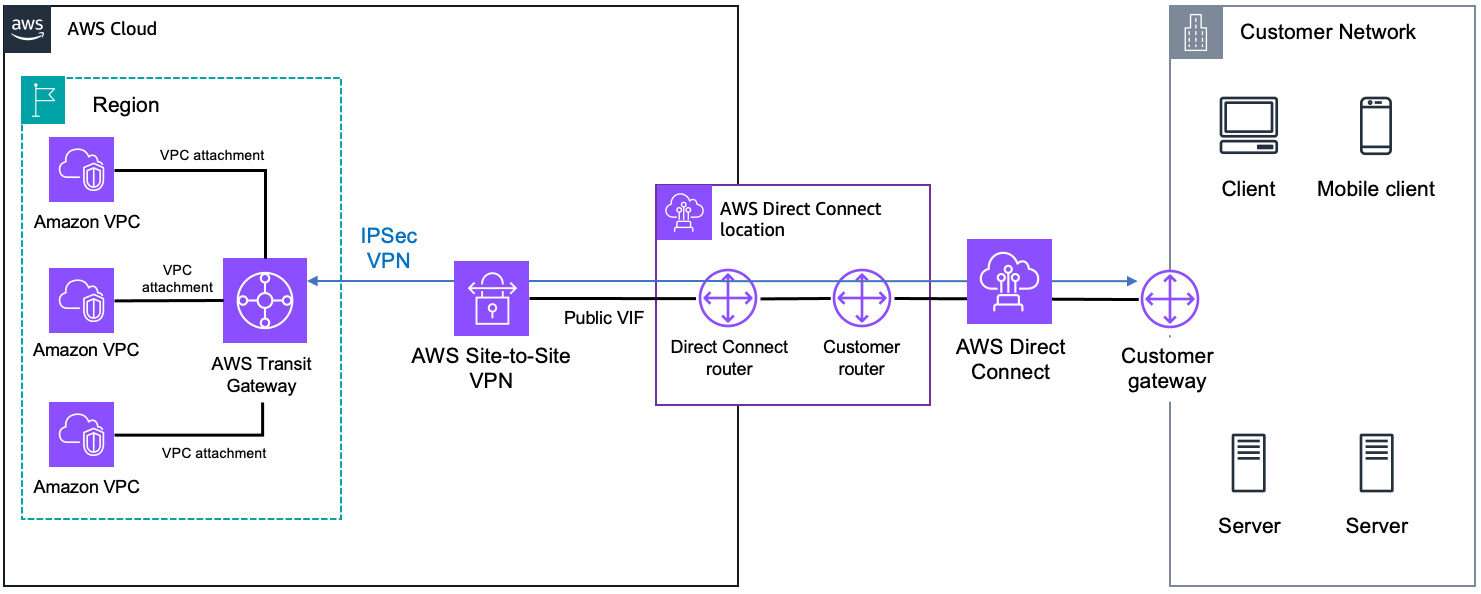

AWS Direct Connect + AWS Transit Gateway + AWS Site-to-Site VPN

DX와 TGW, Site-to-Site VPN을 활용하여 종단간(End-to-end) IPsec 암호화된 연결을 외부 네트워크와 리전별로 집중화된 라우터(TGW)들 간 구성할 수 있습니다.

DX Public VIF를 사용해 한번 연결을 하게 되면, IPsec 연결을 구성해 AWS Virtual private gateway와 연결할 수 있습니다.

Public VIF 사용 방식

Transit VIF 사용 방식

이 구성 방법은 외부 네트워크와 같은 리전 내 존재하는 다수의 VPC들 간의 IPSec VPN 연결 수를 감소시키는 잇점과, 낮은 지연시간 및 대역폭 확대 등 DX의 잇점을 가집니다. BGP connection session이 AWS DX와 여러분의 라우터 간 public VIF를 통해 연결되게 되고, 또 하나의 BGP connction session 이나 정적 라우팅이 Virtual Private Gateway와 IPsec VPN터널 내 여러분의 라우터와 연결됩니다.

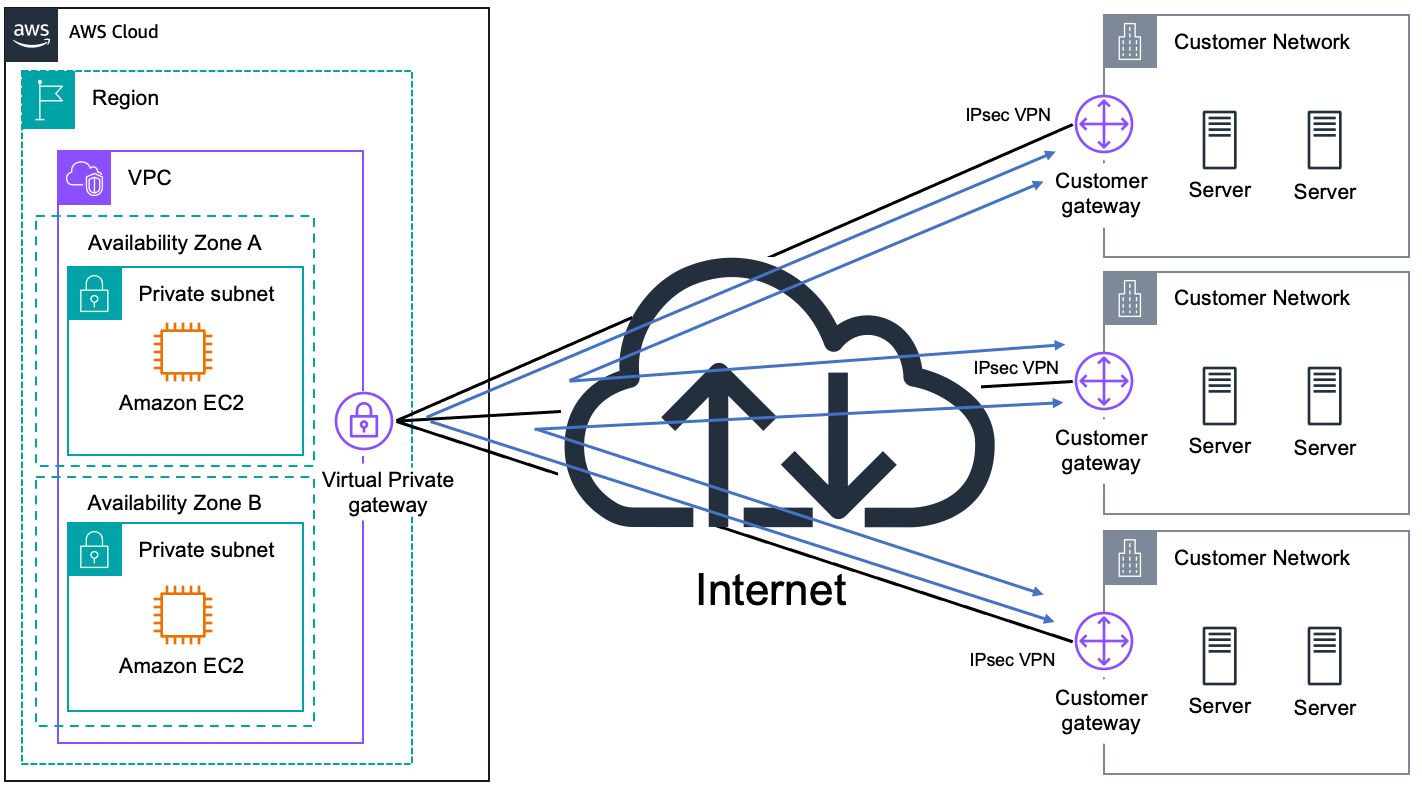

AWS CloudHub

AWS 관리형 VPN 방식에서 더 나아가, AWS VPN CloudHub를 사용하면 각각 다른 위치에서 안전하게 통신할 수 있습니다. AWS VPN CloudHub은 VPC 사용 여부와는 관련 없이 Hub-and-spoke 모델을 사용해 구성이 가능합니다. 여러 지점 사무실 간 저비용의 hub-and-spoke 모델을 사용해 각 지점간 연결을 구성하는데 사용할 수 있습니다.

AWS VPN CloudHub은, Amazon VPC virtual private gateway와 여러 개의 고객 게이트웨이를 각각 고유한 BGP ASN을 사용해 잇습니다. 각 원격지는 중복되는 IP 주소가 없어야 하고, 각 게이트웨이들은 VPN을 통해 적절한 경로(BGP Prefixes)를 주고 받을 수 있어야 합니다.

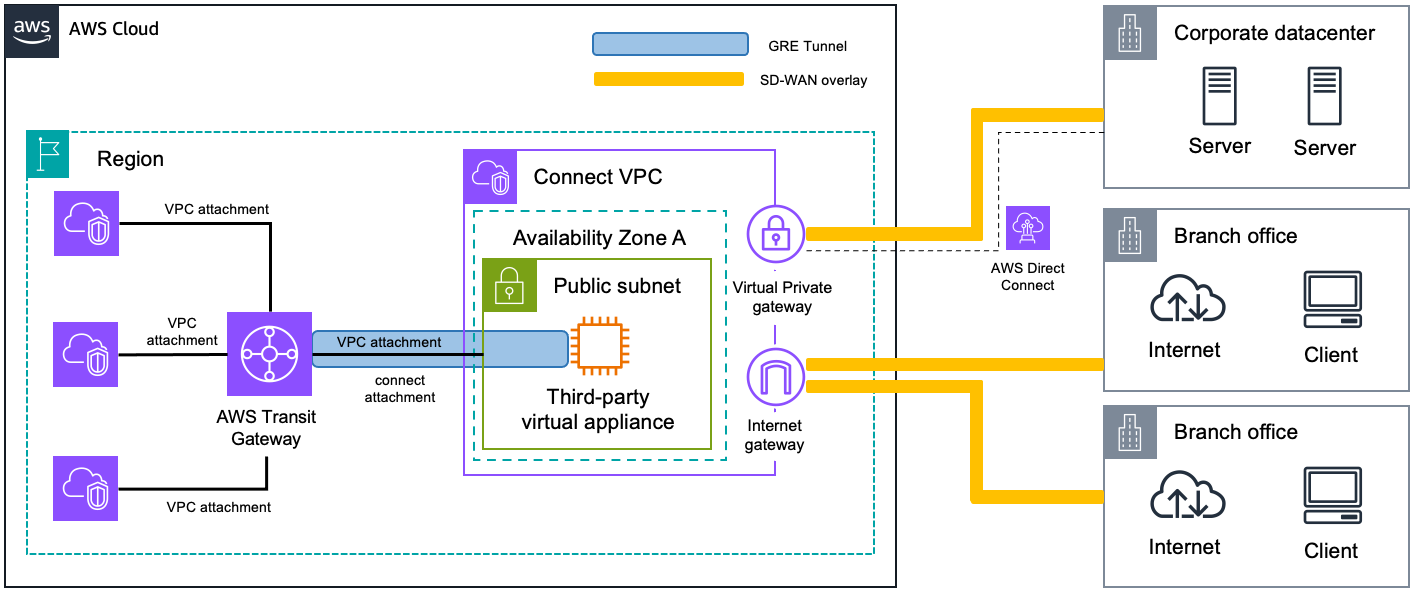

AWS Transit Gateway + SD-WAN solutions

Software Defined Wide Area Network(SD-WAN)은 여러분의 데이터센터, 사무실, 코로케이션 환경 간 다양한 구간 네트워크(공개 인터넷, MPLS 네트워크, DX를 활용한 AWS 백본 망 등)를 통해 연결할 수 있게 합니다. 그 과정에서 동적으로 최대한 적절하고 QoS를 달성할 수 있도록 효율적인 경로를 찾아 통신합니다.

다수의 데이터센터, 사무실, 코로케이션 장소를 가진 복잡한 네트워크 구조에서 서로 및 AWS와 통신이 필요한 경우 이 방법을 사용 가능합니다.

SD-WAN연결에서 TGW는 고가용성 확장 가능한 리전 내 네트워크 허브로 작동하여 VPC간 및 SD-WAN 네트워크 간 통신을 맡습니다. Transit Gateway connect attachments를 참조하면 TGW가 네이티브로 제공하는 SD-WAN 연결 방식을 확인할 수 있습니다.

TGW connect attachments는 Generic Routing Encapsulation을 지원하여 VPN보다 더 넓은 대역폭을 활용할 수 있습니다. BGP를 지원해 동적 라우팅을 사용할 수 있어 정적 라우팅을 구성해야 할 필요성도 제거 가능합니다.

TGW와 SD-WAN을 구성 시, 첫 번째 방식은 SD-WAN의 가상화된 자원들을 VPC내 두고 VPC attachment를 TGW Connect attachment의 기반 연결로 사용해 가상화된 자원과 TGW를 잇는 방식입니다.

SD-WAN + AWS TGW(가상화된 자원을 VPC내 구성)

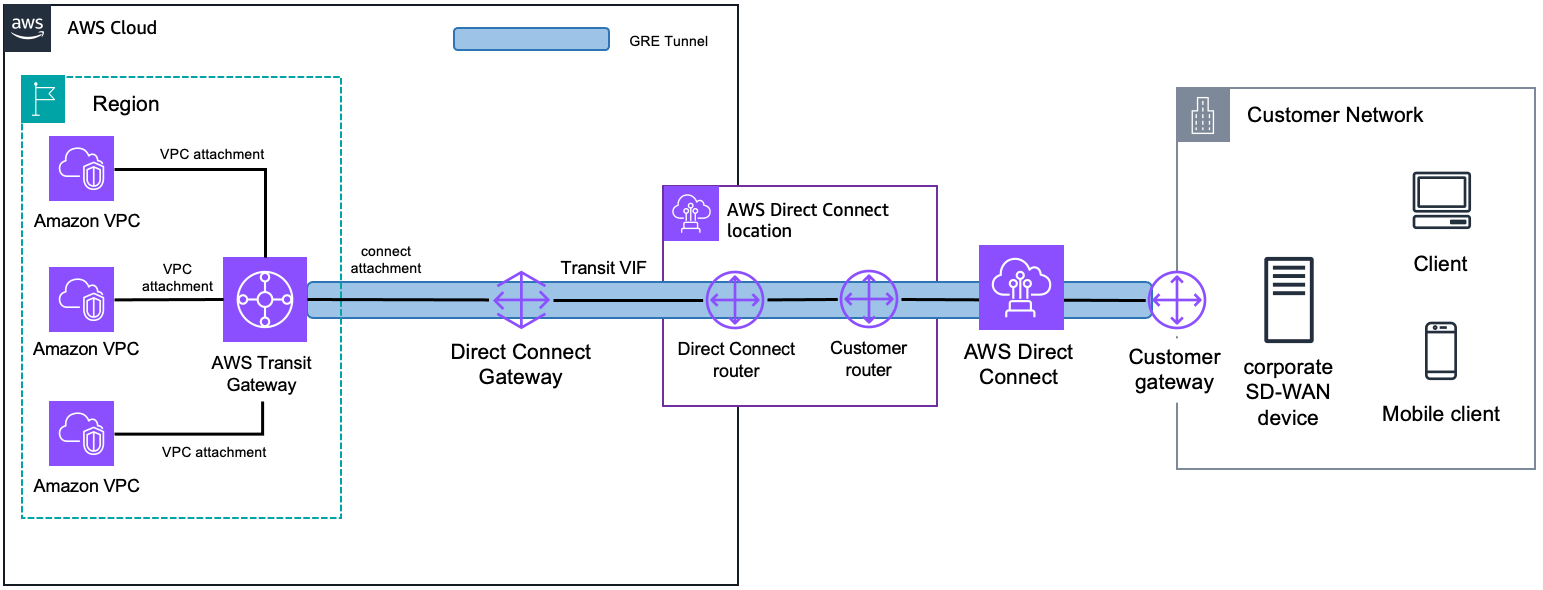

또 다른 방식은, SD-WAN 트래픽을 확장해 추가적인 인프라를 배제하고 AWS DX connection을 TGW Connect attachment의 기반 연결로 사용하는 방식입니다.

SD-WAN + AWS TGW(DX를 활용해 전송)

TGW connect attachment를 사용하기 전 검토해야 할 사항이 있습니다.

- 기 존재하는 TGW에 connect attachment 구성 가능

- 서드파티 어플리케이션은 GRE 터널을 구성해야 connect attachment를 통해 TGW와 통신 가능, 동적 라우팅 업데이트 및 헬스체크를 위해 BGP를 사용해야 함

- Connect attachment는 정적 라우팅을 지원하지 않음

- TGW connect attachment는 GRE터널 당 최대 5Gbps를 지원. 초괴하는 트래픽의 경우 같은 접두사를 가진 여러 개의 Connect peer(GRE 터널)을 한 connect attachment에 advertise함으로서 구성 가능

- 한 connect attachment에 최대 4개의 connect peer 구성 가능

- TGW connect attachment는 IPv6와 multiprotocol extensions for BGP를 통해 동적 라우트 advertisement 지원

VPN Connections

VPC내 VPN 서비스를 구성하고 외부 네트워크와 VPN연결을 맺습니다. 이 구성 방식은, VPN연결의 양 끝 단을 모두 직접 관리해야 할 필요가 있을 때(컴플라이언스 이슈 및 VPC의 VPN 솔루션이 지원하지 않는 게이트웨이 장비를 사용하는 경우 등) 사용할 수 있습니다.

EC2에서 구동 가능한 다양한 파트너나 오픈소스 VPN 환경을 선택 가능합니다. 이 선택은 소프트웨어 관리, 설정, 업데이트, 패치 등의 책임 역시 따라옵니다.

이 구성(그림)의 경우, 한 개의 EC2 인스턴스에서 VPN 서비스가 구동되므로 SPoF가 될 수 있습니다.

각 연결 방식을 정리해보면 아래와 같습니다.

| 방식 | 사용례 | 장점 | 한계점 |

|---|---|---|---|

| AWS Site-to-Site VPN | 각 VPC에서 인터넷을 통한 AWS관리형 IPsec VPN연결 | VPN 장비 및 프로세스 재활용 가능 / 외부 인터넷 접속 재활용 가능 / AWS 관리형 고가용성 VPN / 정적 라우팅 및 동적 라우팅 지원 | 지연시간, 경로 가변성, 가용성이 외부 인터넷 환경에 의존 / failover나 redunduncy가 필요한 경우 직접 구성 필요 / 원격 장비가 Single-hop BGP 지원 필요 |

| AWS TGW + Site-to-Site VPN | 다수의 VPC가 연결되 리전별 라우터에서 인터넷을 통한 AWS관리형 IPsec VPN연결 | 상동 / AWS 관리 고가용성 확장가능한 서비스, 5000개까지 연결 가능 | 상동 |

| AWS Direct Connect | Private한 회선을 통한 지정된 네트워크 연결 | 예측 가능한 네트워크 성능 / 대역폭 비용 감소 / BGP 피어링 및 라우팅 정책 설정 지원 | 추가적인 통신사/호스팅 업체와의 협업 및 추가 네트워크 회선 구성 필요할 수 있음 |

| AWS DX + AWS TGW | 다수의 VPC가 연결된 리전별 라우터와 Private한 회선을 통한 지정된 네트워크 연결 | 상동 / AWS 관리 고가용성 확장가능한 서비스, 5000개까지 연결 가능 | 상동 |

| AWS DX + Site-to-Site VPN | Private한 회선을 통한 IPsec VPN 연결 | 예측 가능한 네트워크 성능 / 대역폭 비용 감소 / BGP 피어링 및 라우팅 정책 설정 지원 / VPN 장비 및 프로세스 재활용 가능 / 외부 인터넷 접속 재활용 가능 / AWS 관리형 고가용성 VPN / 정적 라우팅 및 동적 라우팅 지원 | 추가적인 통신사/호스팅 업체와의 협업 및 추가 네트워크 회선 구성 필요할 수 있음 / failover나 redunduncy가 필요한 경우 직접 구성 필요 / 원격 장비가 Single-hop BGP 지원 필요 |

| AWS DX + AWS TGW + Site-to-Site VPN | 다수의 VPC가 연결된 리전별 라우터와 Private한 회선을 통한 IPsec VPN 연결 | 상동 / AWS 관리 고가용성 확장가능한 서비스, 5000개까지 연결 가능 | 상동 |

| AWS VPN CloudHub | 원격 지점들을 hub-and-spoke모델을 사용해 연결 혹은 백업 연결 구성 | VPN 장비 및 프로세스 재활용 가능 / 외부 인터넷 접속 재활용 가능 / 경로 교환 및 우선순위 지정에 BGP 사용 가능 | 지연시간, 경로 가변성, 가용성이 외부 인터넷 환경에 의존 / failover나 redunduncy가 필요한 경우 직접 구성 필요 |

| AWS TGW + SD-WAN Solutions | AWS 백본망이나 인터넷을 구간 네트워크로 하는 SD-WAN으로 원격 지점들간 연결 | 다양한 SD-WAN 벤더, 제품, 프로토콜 지원 / AWS 네이티브 서비스와 통합된 몇 벤더 존재 | SD-WAN의 가상화된 자원들을 VPC내 둘 경우 고가용성 구성 책임이 사용자에게 있음 |

| Software VPN | VPC들을 소프트웨어 기반 VPN을 통해 연결 | 많은 수의 VPN 벤더, 제품, 프로토콜 지원 / 모든것을 직접 관리 가능 | VPN 고가용성 구성을 직접 해야 함 |

문서들을 찬찬히 읽어보고 뜯어보면서 네트워크 연결이 어떻게 구성되는지, 네트워크 연결을 구성하는 빌딩블록(DX, TGW…등)들이 어떤 것이 있고, 어떤 역할을 하는지 조금이나마 감이 잡히는 것 같습니다. 시험 기간 전에 목표로 하는 범위를 다 볼 수 있을지는 모르겠지만, 이번 포스팅을 하며 정리한 것 만으로도 큰 수확을 얻은 것 같습니다. 목표한 바를 이룰 수 있길 바라면서, 계속 공부해봐야겠습니다.